Deploiement d'une instance en zone basic (cliquez pour lire la suite)

fr:Deploiement d'une instance en zone direct-routing he:פריסה של מופע אזור ישיר ניתוב ro:Implementarea un exemplu zona directe-circuit ru:Развертывание экземпляра зоны прямого маршрутизации pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu ja:ルーティングを展開する、インスタンス ゾーン直通- ar:نشر مثيل منطقة مباشرة توجيه zh:部署实例区直接路由 de:Bereitstellen von einer Instanz Zone direkt-routing nl:Een exemplaar zone direct-routering implementeren it:Distribuzione di un'istanza zona diretta-routing pt:Implantando uma instância zona direta-roteamento es:Implementación de una instancia zona directa-encaminamiento en:Deploying an instance zone direct-routing

Cette démarche vous explique comment déployer une instance en zone BASIC.

Tout d'abord, connectez vous à l’interface de gestion du cloud public avec les identifiants qui vous ont été fournis dans le mail de livraison de votre compte.

Création de l'instance

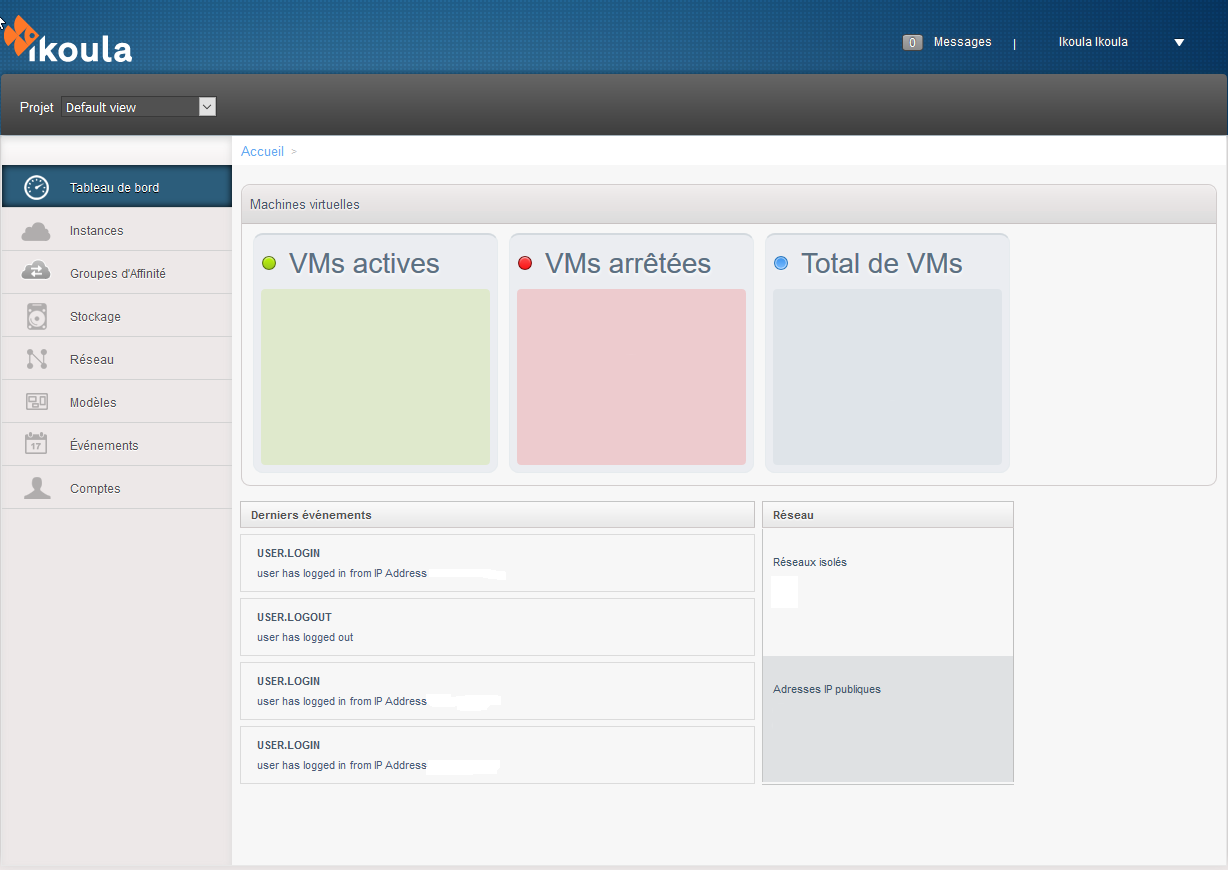

1) Après vous être connecté vous serez face à l’écran suivant :

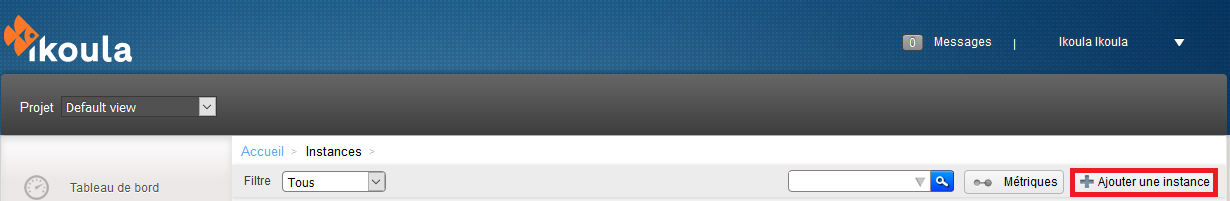

2) Cliquez sur « Instances » dans le menu gauche vertical :

3) Cliquez sur « Ajouter une instance » :

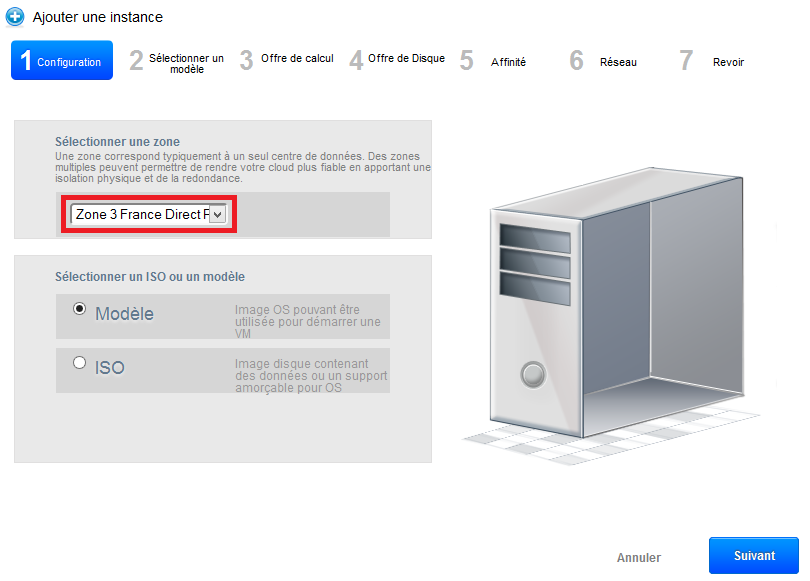

4) L’assistant de déploiement s’ouvre :

Etape 1 « Configuration » :

Sélectionnez la zone 3 dans la liste déroulante :

Laissez la sélection « Modèle » cochée puis cliquez sur « Suivant ».

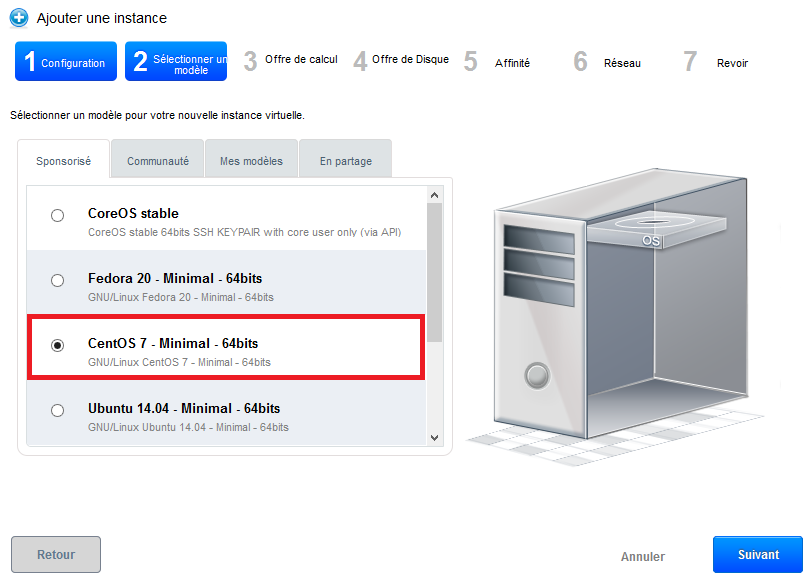

Etape 2 « Sélectionner un modèle » : Sélectionnez le système d’exploitation que vous souhaitez parmi la liste déroulante des modèles proposés dans l’onglet « Sponsorisé » :

Cliquez ensuite sur « Suivant ».

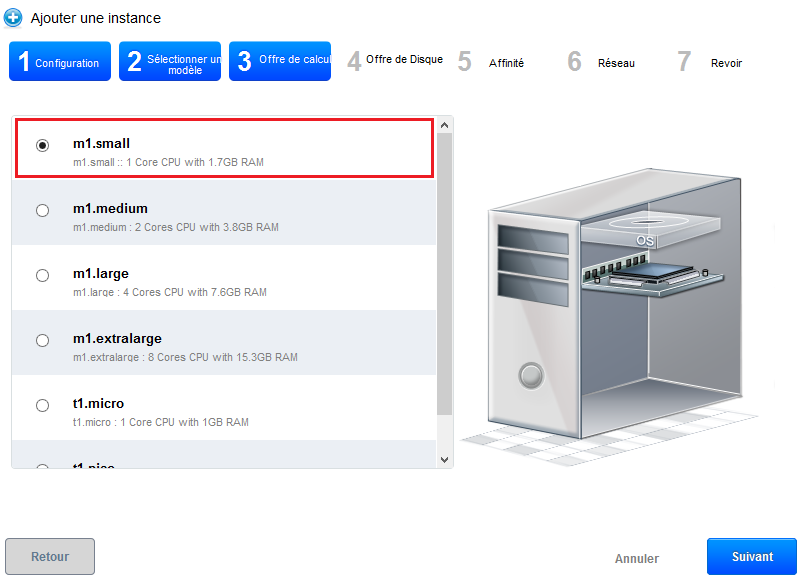

Etape 3 « Offre de calcul » :

Sélectionnez l’offre de calcul que vous voulez parmi les configurations proposées :

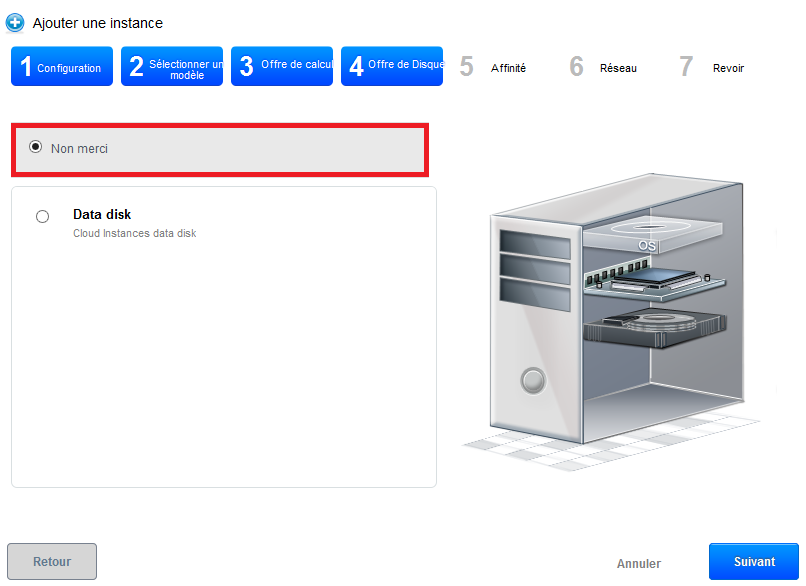

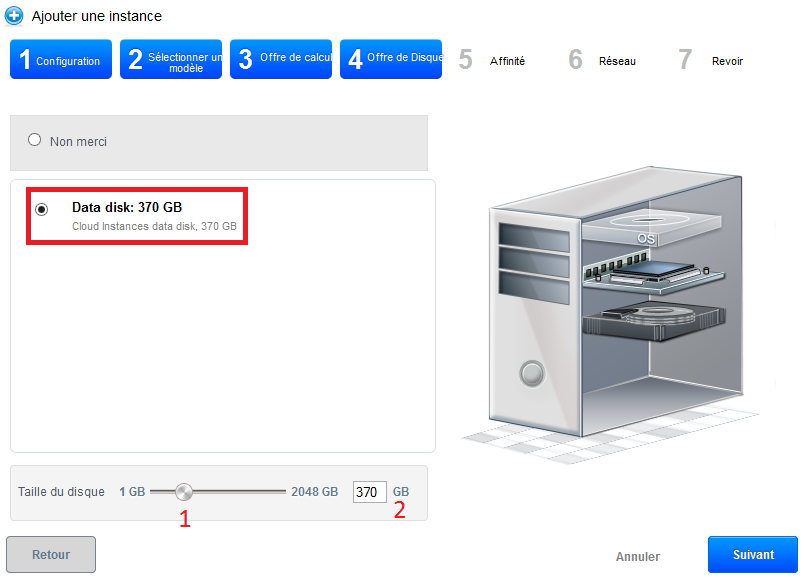

Etape 4 «Offre de disque de données » :

Laissez coché « Non merci », votre instance sera déployée avec un seul disque de 50Go appelé ROOTDISK avec un partitionnement LVM pour vous laisser la possibilité d’ajuster la taille de vos partitions.

Si toutefois vous désirez ajouter un disque de données (DATADISK) en plus de votre ROOTDISK de 50Go, cochez « Data disk » puis faites glisser votre curseur pour obtenir la taille que vous souhaitez (1) ou saisissez la taille directement (2). Un DATADISK est limité à 2To.

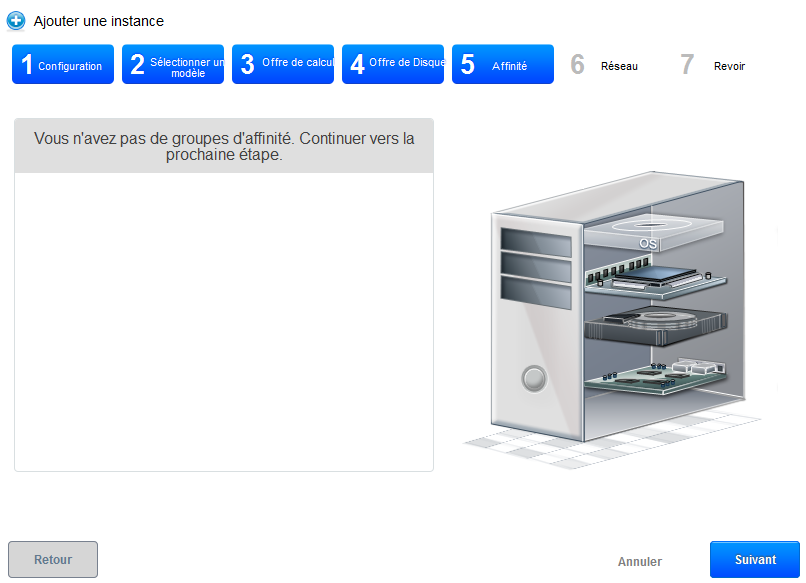

Etape 5 « Affinité » :

S’agissant du déploiement de notre première instance, nous n’avons pas de groupe d’affinité, vous pouvez donc cliquez sur « Suivant » :

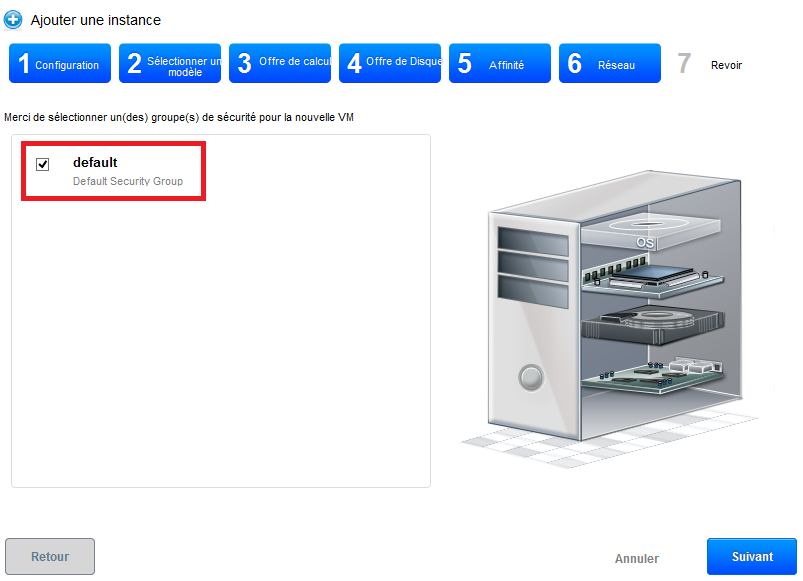

Etape 6 « Réseau » : S’agissant de notre premier déploiement, cochez le groupe de sécurité « default » puis cliquez sur « Suivant » :

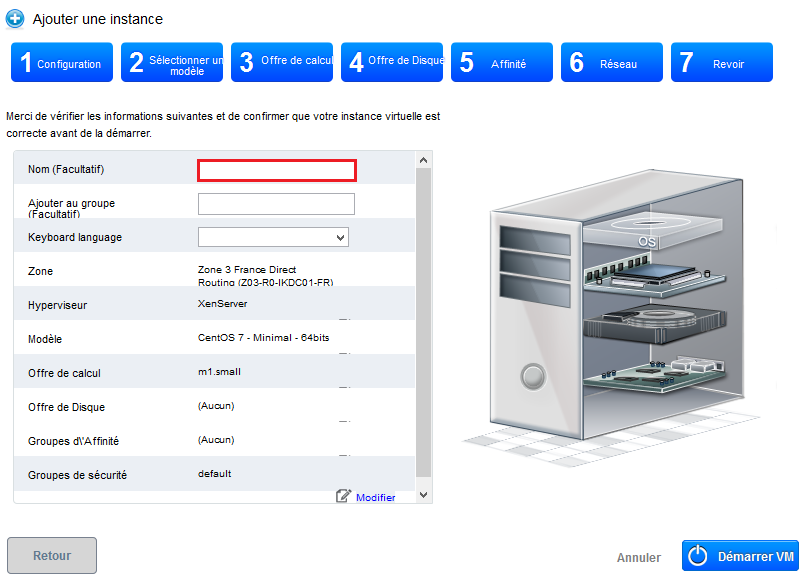

Etape 7 « Revoir » :

À cette dernière étape, donnez un nom à votre instance tel qu’il apparaîtra ensuite dans votre interface Cloud public (bien que facultatif, cela est très recommandé). Puis vérifiez que toutes les informations sont bonnes (Offre de calcul, Groupes de sécurité, etc…) :

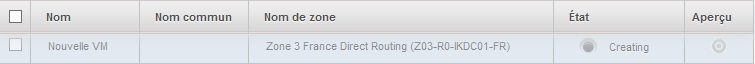

Votre instance apparaît dans la liste des instances en état « Creating »

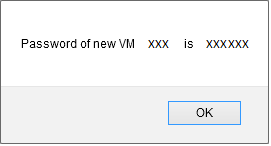

Quelques secondes plus tard, une fenêtre pop-up s’ouvre pour vous indiquer le mot de passe généré pour votre nouvelle instance, vous devez noter / copier celui-ci car il s’agit du mot de passe système de votre instance qui vous servira donc à vous connecter à celle-ci.

Une seconde fenêtre pop-up vous indique que la tâche d’ajout de votre instance est terminée :

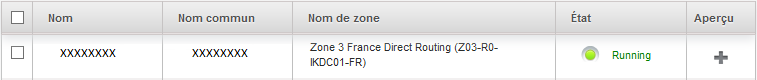

Votre nouvelle instance apparaît maintenant en état « running », soit prête à être utilisée :

Introduction aux groupes de sécurité

Les groupes de sécurité fournissent un moyen d'isoler le trafic des instances. Un groupe de sécurité est un groupe qui filtre le trafic entrant et sortant selon un ensemble de règles, dites « Règles d’entrée » et « Règles sortantes ».

Ces règles de trafic réseau filtrent selon l'adresse IP ou le réseau qui essaye de communiquer avec la ou les instance(s).

Chaque compte CloudStack est livré avec un groupe de sécurité par défaut qui interdit tout le trafic entrant et permet tout le trafic sortant tant qu’aucune règle d’entrée ni règle sortante n’est créée.

Tout utilisateur peut mettre en place un certain nombre de groupes de sécurité supplémentaires. Quand une nouvelle machine virtuelle est lancée, elle est affectée au groupe de sécurité par défaut sauf si un autre groupe de sécurité défini par l'utilisateur est spécifié.

Une machine virtuelle peut être membre d'un certain nombre de groupes de sécurité. Une fois une instance affectée à un groupe de sécurité, celle-ci reste dans ce groupe pour l'ensemble de sa durée de vie, vous ne pouvez pas déplacer une instance existante d'un groupe de sécurité à un autre.

Vous pouvez modifier un groupe de sécurité en supprimant ou en ajoutant un certain nombre de règles d’entrée et de sortie. Lorsque vous le faites, les nouvelles règles s'appliquent à toutes les instances dans le groupe, qu’elles soient en cours d'exécution ou arrêtées.

Si aucune règle d’entrée n’est créée, alors aucun trafic entrant ne sera autorisé, exception faite des réponses à tout le trafic qui a été autorisé en sortie.

Comment autoriser une connexion SSH vers votre machine virtuelle dans un groupe de sécurité (zone BASIC)

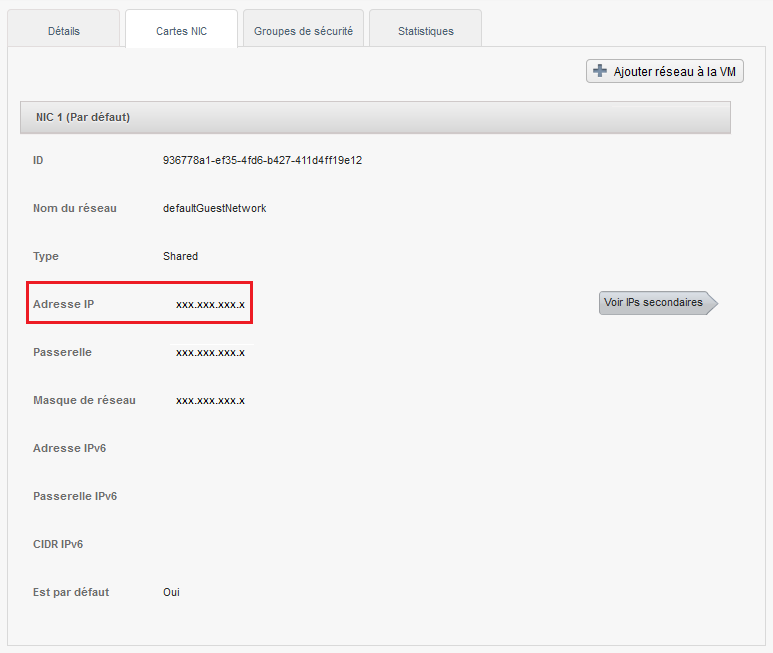

1) Vous devez en premier lieu récupérer l'adresse ip de votre vm

Cliquez sur le nom de votre instance puis allez dans l’onglet « Cartes NIC » et notez/copiez l’adresse IP de votre instance (xxx.xxx.xxx.xxx).

2) Création de la règle dans le groupe de sécurité pour autoriser les connexions SSH :

Pour que vous puissiez vous connecter à votre instance via SSH, il vous faut créer une règle d’entrée autorisant la connexion. En effet par défaut, toutes les connexions sont filtrées, en entrée (de l’extérieur vers votre instance) et en sortie (de votre instance vers l’extérieur). Pour vous connecter en SSH vous n’aurez besoin d’ouvrir qu’en entrée.

Cliquez sur « Réseau » dans le menu gauche vertical :

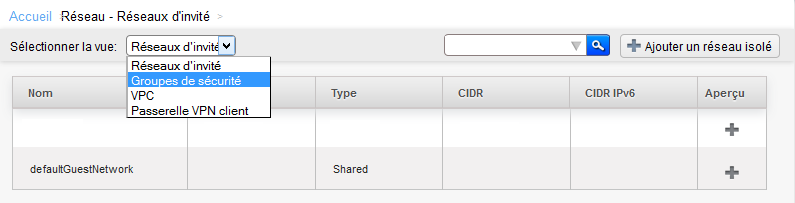

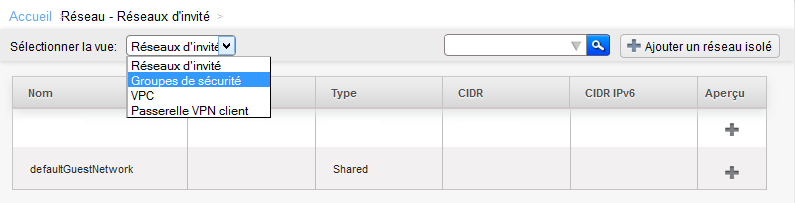

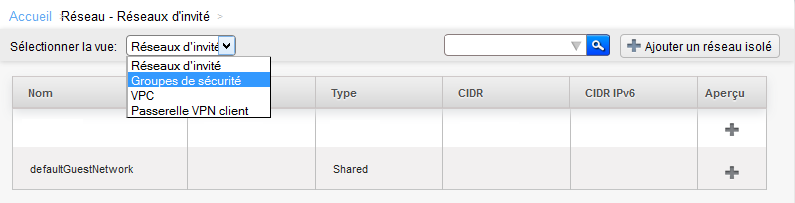

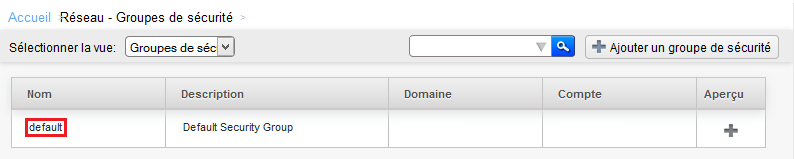

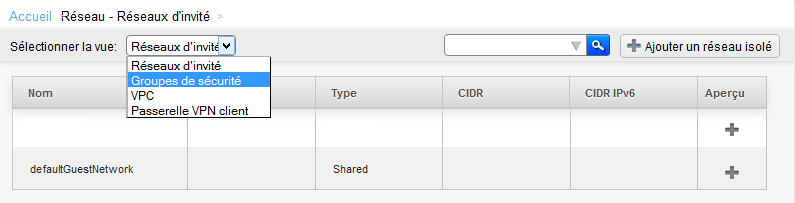

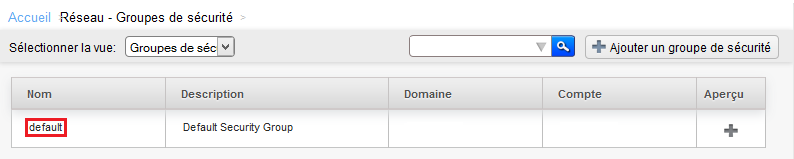

En arrivant sur l’écran ci-dessous sélectionnez la vue « Groupes de sécurité » :

Cliquez alors sur « default » c’est le groupe de sécurité créé par défaut dans lequel vous avez déployé votre instance :

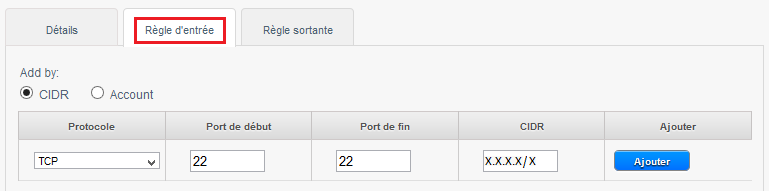

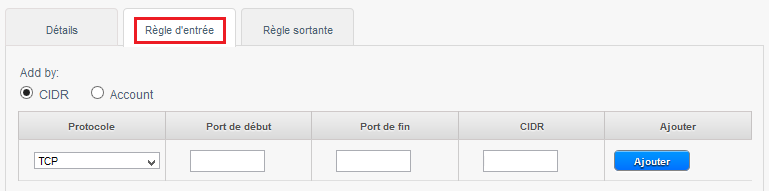

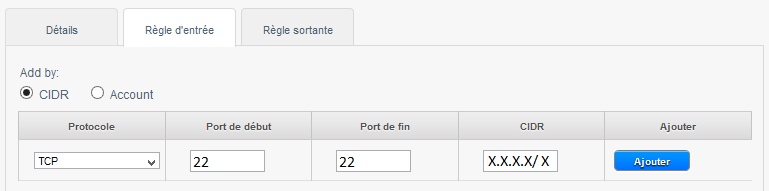

Pour créer la règle, cliquez sur l’onglet « Règle d’entrée », laissez coché CIDR, choisissez le protocole TCP, saisissez 22 comme port de début et port de fin, et indiquez l’adresse IP ou réseau depuis laquelle vous souhaitez vous connecter au format CIDR dans le champ CIDR puis cliquez sur « Ajouter » :

Vous pouvez maintenant vous connecter à votre instance via SSH.

Créer des règles pour autoriser les connexions entre machines virtuelles dans un groupe de sécurité (zone BASIC)

Depuis l’interface de gestion, cliquez sur « Réseau » dans le menu vertical gauche :

En arrivant sur l’écran ci-dessous sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le nom du groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer des règles :

Cliquez sur l’onglet « Règle d’entrée » si vous souhaitez configurer une règle de trafic entrant :

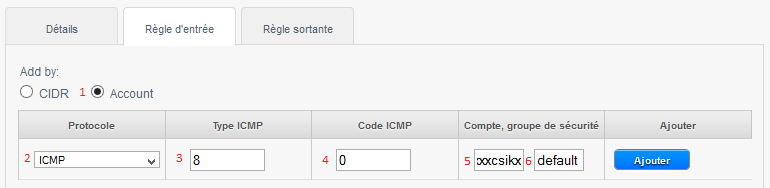

Autoriser les requêtes ICMP (PING) entre vos instances

- Cochez « Account ».

- Choisissez le protocole à autoriser parmi TCP/UDP/ICMP.

- Le port de début à autoriser pour TCP/UDP ou le Type ICMP pour ICMP.

- Le port de fin à autoriser pour TCP/UDP ou le type ICMP pour ICMP.

- Le nom de votre compte CloudStack (votre login).

- Le nom de votre groupe de sécurité, dans notre cas « default ».

La règle ci-dessus permet d’autoriser le ping entre les machines virtuelles du groupe de sécurité « default ».

Note : pour accepter uniquement le trafic entrant d'un autre groupe de sécurité, entrez le nom du compte CloudStack et le nom d'un groupe de sécurité qui a déjà été défini dans ce compte.

Pour permettre le trafic entre les machines virtuelles au sein du groupe de sécurité que vous éditez maintenant, entrez le nom du groupe de sécurité actuel.

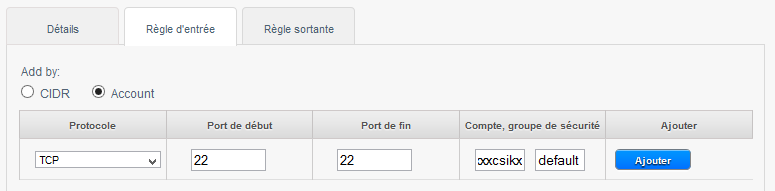

Autoriser les connexions SSH entre vos instances (ouvrir le port 22)

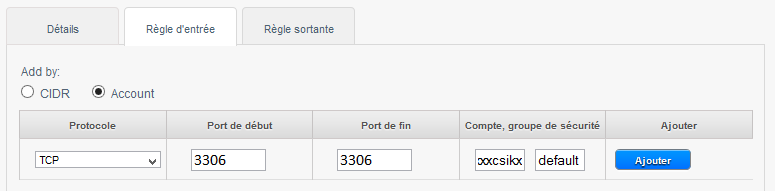

Autoriser les connexions MySQL entre vos instances (ouvrir le port 3306)

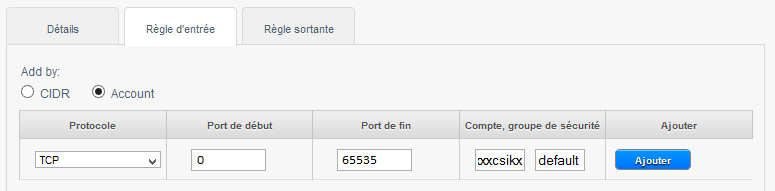

Autoriser toutes les connexions entre vos instances (ouvrir tous les ports)

Comment configurer des règles Firewall de trafic entrant dans un groupe de sécurité (zone BASIC)

Depuis l’interface de gestion, cliquez sur « Réseau » dans le menu vertical gauche :

En arrivant sur l’écran ci-dessous, sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le nom du groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer des règles :

Cliquez sur l’onglet « Règle d’entrée » si vous souhaitez configurer une règle de trafic entrant :

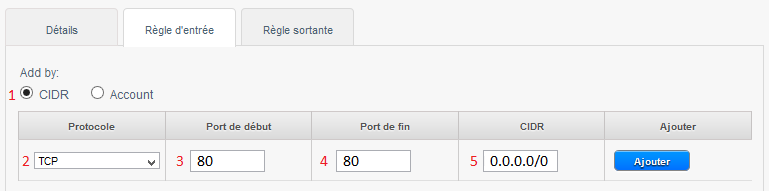

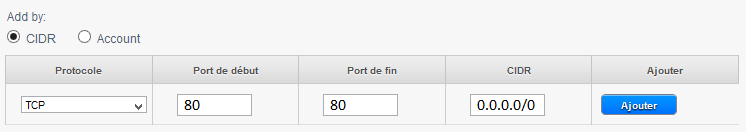

Dans l’exemple ci-dessous nous allons créer une règle qui autorise les connexions entrantes sur le port 80 (trafic http) quelle que soit la source (le CIDR 0.0.0.0/0 signifie n’importe quelle source, c’est-à-dire tous les CIDR).

Si vous avez une machine virtuelle faisant office de serveur web ce sera donc la règle à créer pour que tout le monde puisse accéder à vos sites.

- Cochez « CIDR ».

- Choisissez le protocole à autoriser parmi TCP/UDP/ICMP.

- Indiquez le port de début à autoriser dans le cadre d’une plage de ports (si vous indiquez le même port en port de début et port de fin cela n’ouvrira donc que ce port comme dans l’exemple ci-dessous).

- Indiquez le port de fin à autoriser dans le cadre d’une plage de ports (si vous indiquez le même port en port de début et port de fin cela n’ouvrira donc que ce port comme dans l’exemple ci-dessous).

- On indique le CIDR source à autoriser, exemple 0.0.0.0/0 pour autoriser tout le monde, votre adresse IP publique (depuis laquelle vous vous connectez) suivie de /32 pour n’autoriser que votre adresse IP ou votre adresse réseau en notation CIDR (xx.xx.xx.xx/xx, avec /xx = /16 pour un réseau ayant un masque 255.255.0.0 soit 16bits pour le réseau par exemple).

Autres exemples de règles entrantes :

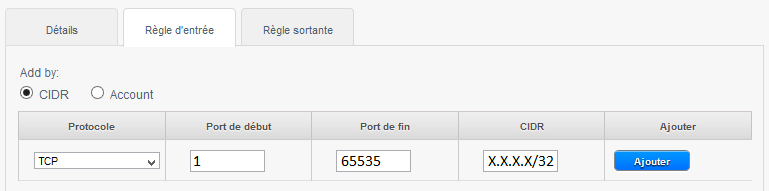

1) Pour autoriser les connexions entrantes TCP du port 1 à 65535 (tous les ports) sur toutes les instances du groupe de sécurité depuis un CIDR source d’une adresse IP publique précise (indiquez votre adresse IP publique suivit de /32) :

2) Pour autoriser les connexions SSH sur le port 22 sur toutes les instances du groupe de sécurité depuis le CIDR source d’un réseau précis :

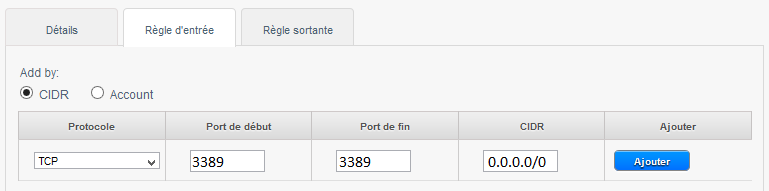

3) Pour autoriser les connexions RDP/bureau à distance à nos instances depuis n’importe quelle source (CIDR 0.0.0.0/0) :

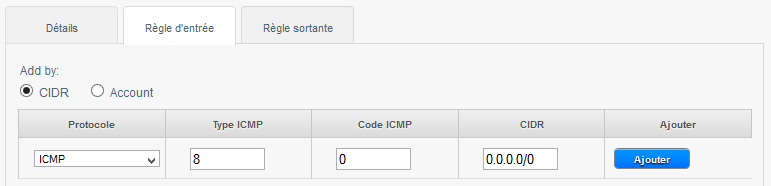

4) Pour autoriser le ping (protocole ICMP, type 8, code 0) de nos instances depuis n’importe quelle source (CIDR 0.0.0.0/0) :

Comment configurer des règles Firewall de trafic sortant dans un groupe de sécurité (zone BASIC)

Depuis l’interface de gestion, cliquez sur « Réseau » dans le menu vertical gauche :

En arrivant sur l’écran ci-dessous sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer des règles :

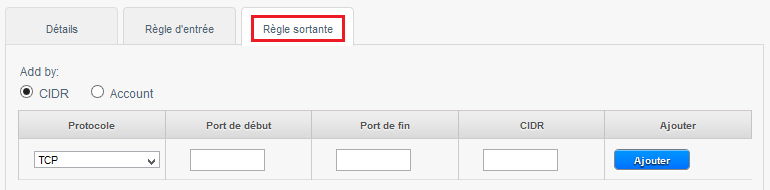

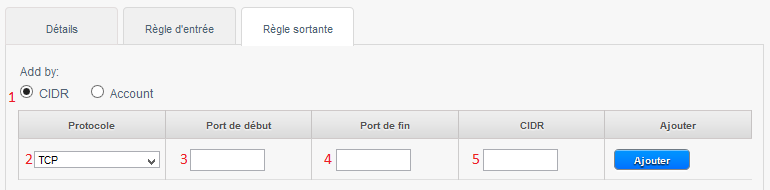

Cliquez sur l’onglet « Règle sortante » si vous souhaitez configurer une règle de trafic sortant :

Par défaut quand aucune règle sortante n’est créée, tout le flux sortant des machines virtuelles du groupe de sécurité est autorisé ainsi que les connexions relatives à ce flux sortant.

/!\ À partir du moment où une règle de sortie est ajoutée, tout le flux sortant est interdit hormis celui explicitement autorisé par la ou les règles ajoutée(s).

- Cochez « CIDR ».

- Choisissez le protocole que vous souhaitez autoriser parmi TCP/UDP/ICMP.

- Indiquez le port de début à autoriser.

- Indiquez le port de fin à autoriser.

Note : pour n’autoriser qu’un seul port, indiquez le même port en début et fin. - Indiquez le CIDR de destination pour autoriser la connexion depuis votre instance vers cette IP.

Quelques exemples de règles sortantes :

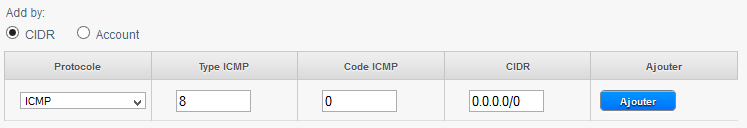

1) Autoriser le ping (protocole ICMP, type 8, code 0) depuis les instances vers n’importe quelle destination (CIDR 0.0.0.0/0) :

2) Autoriser les connexions http (TCP port 80/ typiquement navigation web) depuis les instances vers n’importe quel serveur web (CIDR 0.0.0.0/0) :

Cet article vous a semblé utile ?

Activer l'actualisation automatique des commentaires