Deploiement d'une instance en zone ADV (cliquez pour lire la suite)

fr:Deploiement d'une instance en zone advanced-routing he:פריסה של מופע אזור מתקדם ניתוב ro:Implementarea o instanţă zona avansate de rutare ru:Развертывание экземпляра зоны повышенной маршрутизации pl:Wdrażanie, wystąpienie strefy zaawansowanego routingu ja:インスタンス ゾーン高度なルーティングを展開します。 ar:نشر مثيل منطقة متقدمة التوجيه zh:部署实例区先进-路由 de:Bereitstellen von einer Instanz Zone erweiterte-routing nl:Een exemplaar zone geavanceerde-routering implementeren it:Distribuzione di un'istanza zona-routing avanzato pt:Implantando uma instância zona avançada-roteamento es:Implementación de una instancia zona avanzada de enrutamiento en:Deploying an instance zone advanced-routing

Déploiement d’une instance en zone ADV

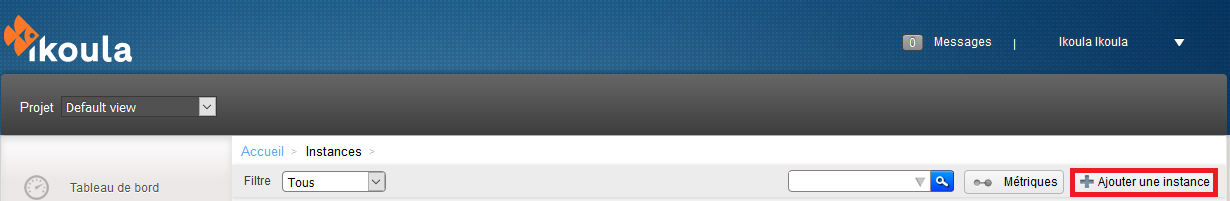

Connectez-vous à l’interface web Cloud public d’Ikoula : https://cloudstack.ikoula.com/client/ et rendez-vous dans l’onglet « Instances » et cliquez sur le bouton « Ajouter une instance ».

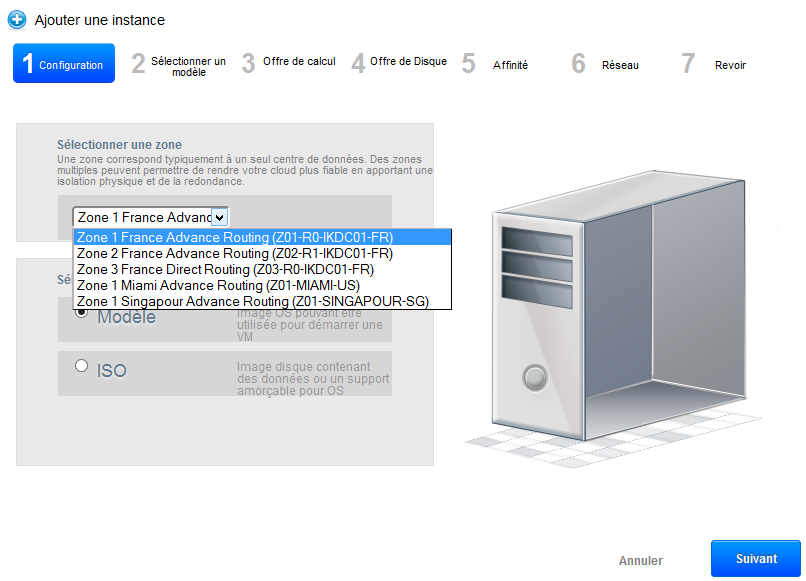

La première étape vous permet de choisir la zone d’hébergement de votre instance (cinq zones sont actuellement disponibles) et un modèle (système pré installé / pré configuré) ou un ISO.

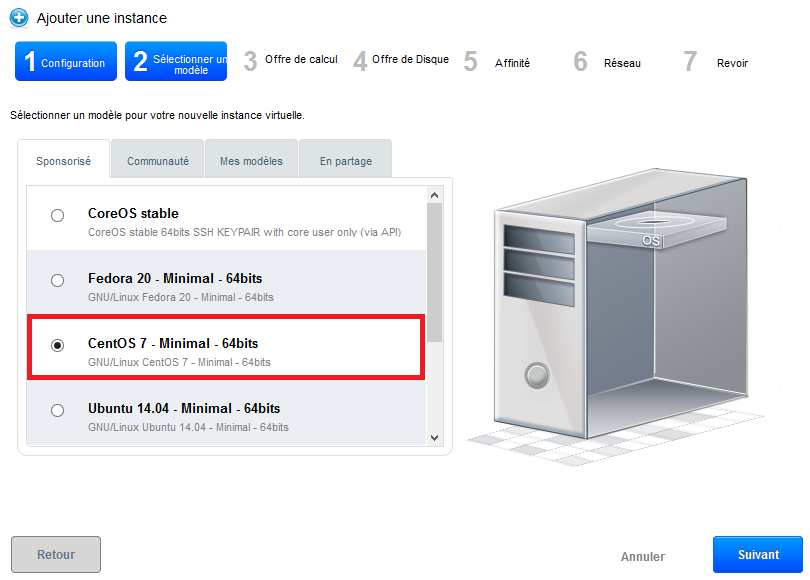

Pour cet exemple, nous utiliserons un modèle. Sélectionnez l’image « CentOS 7 – Minimal – 64bits » et cliquez sur « Suivant ».

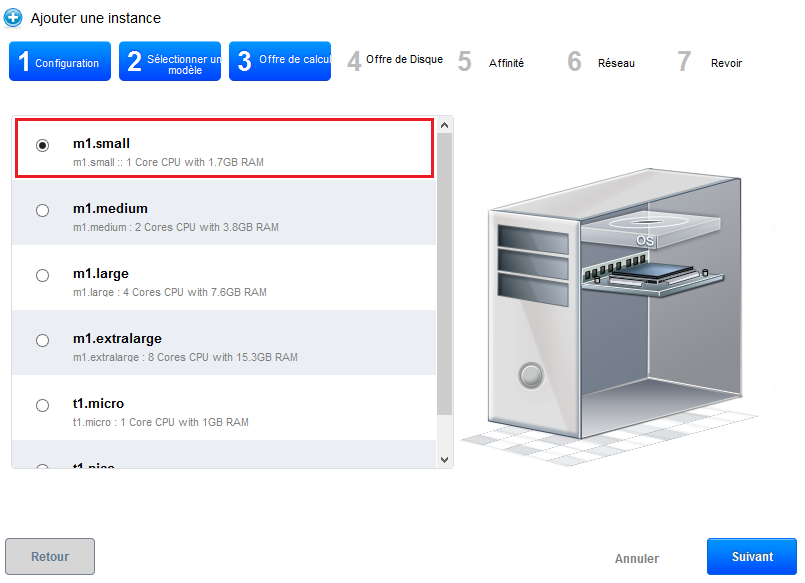

L’étape suivante consiste à sélectionner la configuration de l’instance, les descriptions des différentes offres sont indiquées.

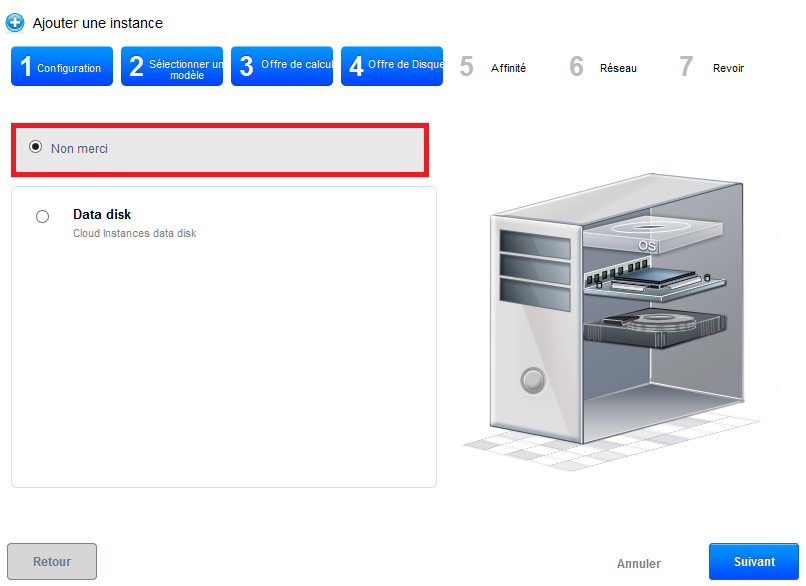

À l’étape suivante, nous pouvons indiquer si nous voulons un DATADISK (disque de données) et sa taille. Nous n’en désirons pas dans l’immédiat : cliquez alors sur le bouton « Suivant ».

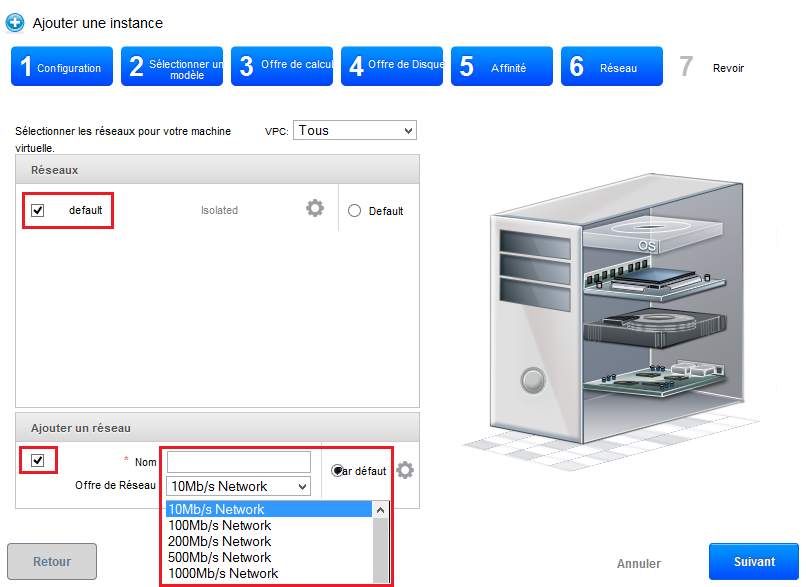

Vient ensuite la sélection du réseau, si vous disposez déjà d’un ou plusieurs réseaux dans cette zone ils apparaîtront dans la partie supérieure (« default » dans l’image ci-dessous).

Sinon, différentes offres sont disponibles pour la création (en fonction de la prestation souscrite) dans la partie inférieure : 10/100/200/500/1000

Une fois votre choix effectué, cliquez sur « Suivant » :

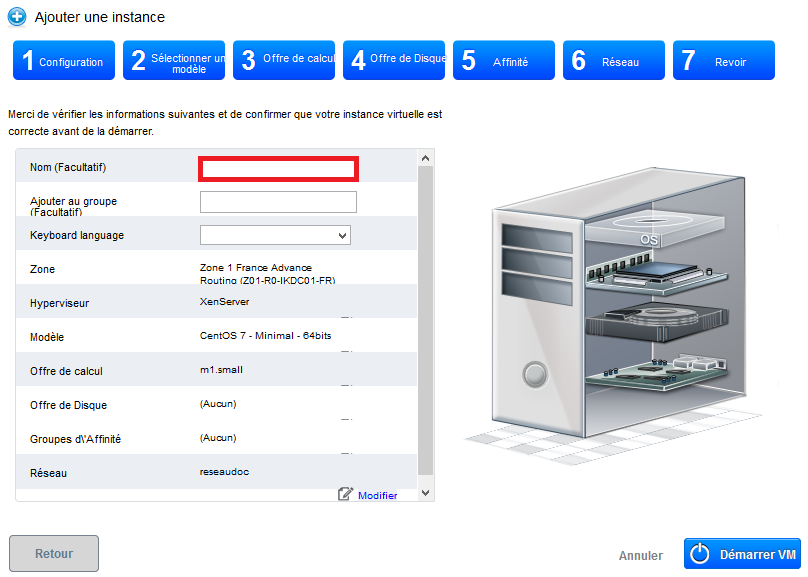

Cette page vous permet de définir un nom et / ou un groupe pour votre instance, ces deux paramètres sont optionnels et uniquement présents pour vous aider à vous organiser. Une fois terminé, vous pouvez lancer la création.

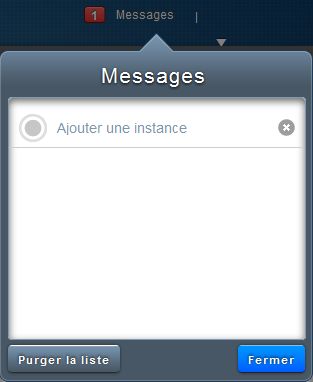

L’interface étant asynchrone, elle vous « rend la main » durant le déploiement de votre première instance. Vous pouvez voir les actions en cours, en erreur ou terminées dans la fenêtre « Message » en haut au milieu de votre interface :

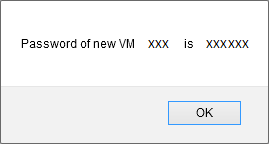

Une fois le déploiement terminé, une pop-up vous informera du mot de passe de votre nouvelle instance :

De plus, une autre, en bas de l’écran vous informera de la fin du déploiement :

- Exemples de configuration réseau pour les instances

Une fois votre instance créée, vous pouvez y accéder via le KVM disponible dans la fenêtre de détails de cette dernière ou, par exemple, ouvrir son port d’accès SSH (GNU/Linux) ou TerminalServer/RDP (Windows).

- Accessibilité SSH de l’extérieur pour une instance type GNU/Linux

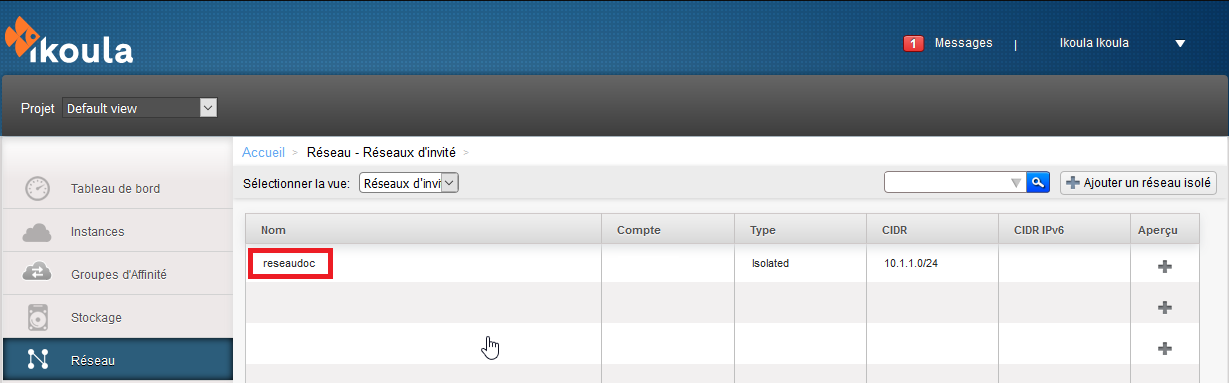

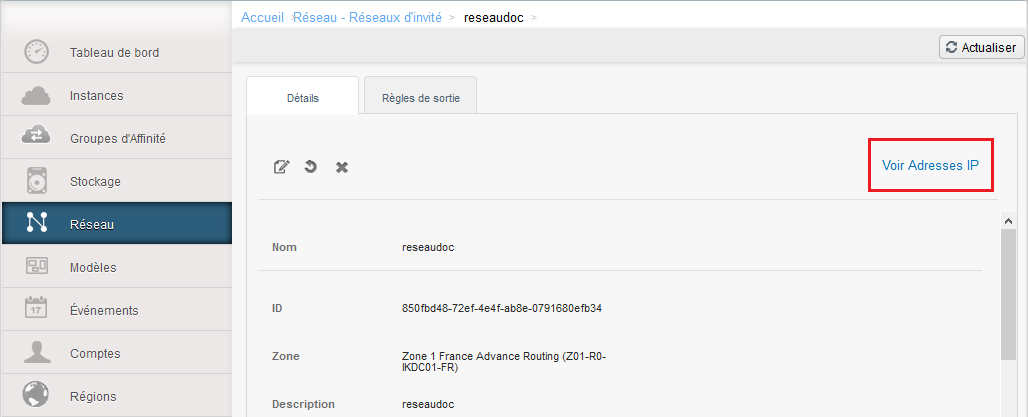

Rendez-vous dans votre onglet « Réseau » et cliquez sur le nom de votre réseau :

Puis cliquez sur « Voir Adresses IP » :

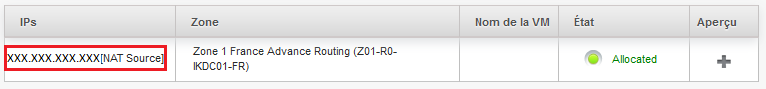

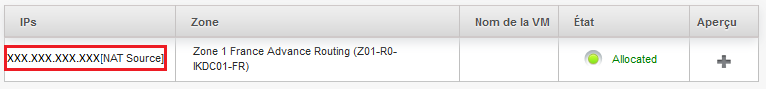

Vous y trouverez la ou les adresses IP publiques qui vous ont été assignées, cliquez sur celle que vous souhaitez configurer :

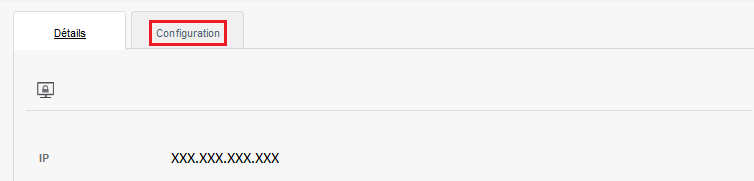

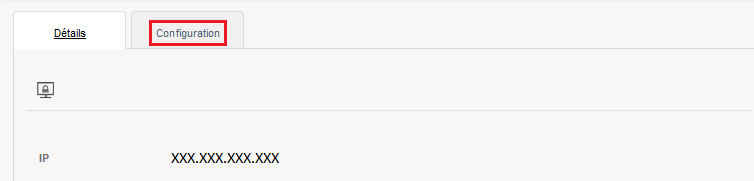

Une fois sur le détail de votre adresse publique, cliquez sur « Configuration » :

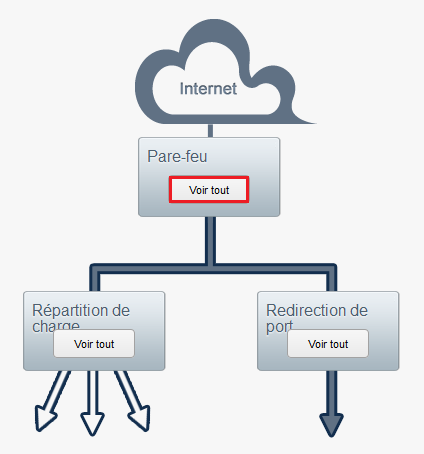

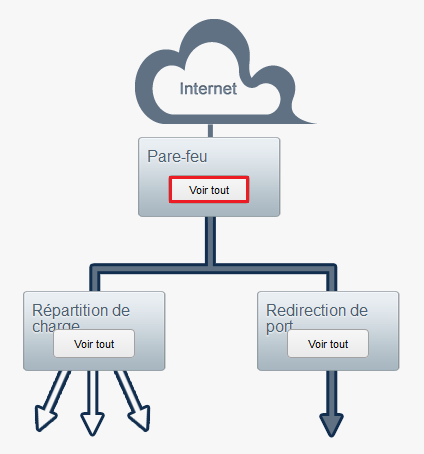

Nous allons ouvrir le port 22 (SSH) sur votre routeur virtuel privé, nous cliquons alors sur « Voir tout » dans le cadre « Firewall » :

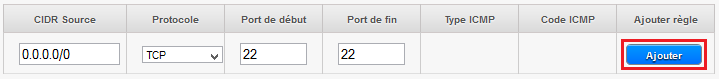

Dans cet écran vous allez pouvoir ajouter l’adresse IP ou le réseau (notation CIDR, exemple x.x.x.x/24 ou 0.0.0.0/0 pour tout le monde) que vous souhaitez autoriser à se connecter au port TCP 22 depuis l’extérieur (à savoir « Internet ») :

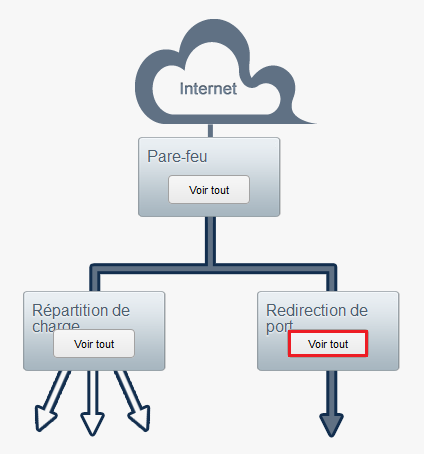

Une fois effectué, cliquez sur « Ajouter » et revenez à l’étape précédente pour, cette fois, cliquer sur « Voir tout » dans le cadre « Redirection de port » :

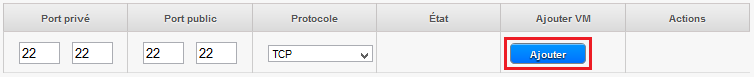

De la même manière, vous allez indiquer un port (ou un intervalle de ports) externe (sur votre adresse IP publique) à faire correspondre à un port (ou un intervalle de ports) interne (sur votre instance en adressage privé).

Dans notre exemple, nous avons créé notre règle Firewall sur le port 22, le port public à indiquer sera donc le port 22 comme pour le port privé (pour une instance où le serveur SSH écoute sur le port par défaut).

Après quoi, vous pourrez accéder à votre instance en SSH depuis le port 22 de votre IP publique.

De cette façon, il est possible d’avoir plusieurs instances en écoute sur le port privé 22 et y accéder depuis des ports publics différents depuis l’extérieur. Si vous n’avez qu’une instance, indiquez 22 en port privé et public comme dans notre exemple pour y accéder depuis le port 22 de l’extérieur.

Lors de l'ajout d'une règle vous avez la possibilité de déposer une balise explicative en cliquant sur l'étiquette en bout de ligne, cela vous permet de pouvoir laisser un commentaire pour simplifier la relecture des règles en place

- Accessibilité TS/RDP de l’extérieur pour une instance type MS Windows.

Par exemple 0.0.0.0/0, du port 1 à 65535 pour autoriser tout le trafic sortant.

Rendez-vous dans votre onglet « Réseau » et cliquez sur le nom de votre réseau :

Puis cliquez sur « Voir Adresses IP » :

Vous y trouverez la ou les adresses IP publiques qui vous ont été assignées, cliquez sur celle que vous souhaitez configurer :

Une fois sur le détail de votre adresse publique, cliquez sur « Configuration » :

Nous allons ouvrir le port 22 (SSH) sur votre routeur virtuel privé, nous cliquons alors sur « Voir tout » dans le cadre « Firewall » :

Dans cet écran vous allez pouvoir ajouter l’adresse IP ou réseau (notation CIDR, exemple x.x.x.x/24 ou 0.0.0.0/0 pour tout le monde) que vous souhaitez autoriser à se connecter au port TCP 3389 depuis l’extérieur (à savoir « Internet ») :

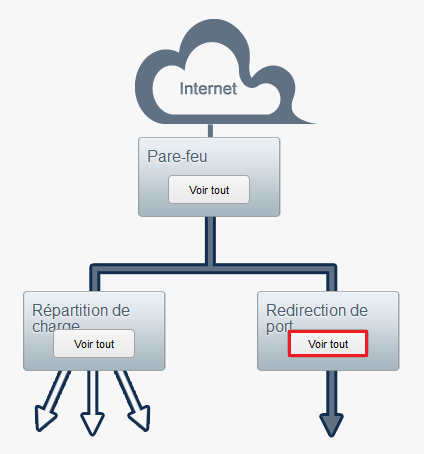

Une fois effectué, cliquez sur « Ajouter » et revenez à l’étape précédente pour, cette fois, cliquer sur « Voir tout » dans le cadre « Redirection de port » :

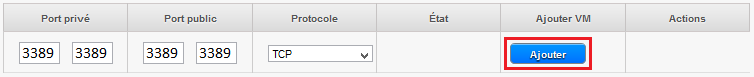

De la même manière, vous allez indiquer un port (ou un intervalle de ports) externe (sur votre adresse IP publique) à faire correspondre à un port (ou un intervalle de ports) interne (sur votre instance en adressage privé).

Dans notre exemple, nous avons créé notre règle Firewall sur le port 3389, le port public à indiquer sera donc le port 3389 comme pour le port privé (pour une instance où le serveur SSH écoute sur le port par défaut).

Après quoi, vous pourrez accéder à votre instance en Terminal Server depuis le port 3389 depuis votre IP publique.

De cette façon, il est possible d’avoir plusieurs instances en écoute sur le port privé 3389 et y accéder depuis des ports publics différents depuis l’extérieur ou si vous n’avez qu’une instance, indiquez 3389 en port privé et public comme dans notre exemple et y accéder depuis le port 3389 de l’extérieur.

Lors de l'ajout d'une règle vous avez la possibilité de déposer une balise explicative en cliquant sur l'étiquette en bout de ligne, cela vous permet de pouvoir laisser un commentaire pour simplifier la relecture des règles en place

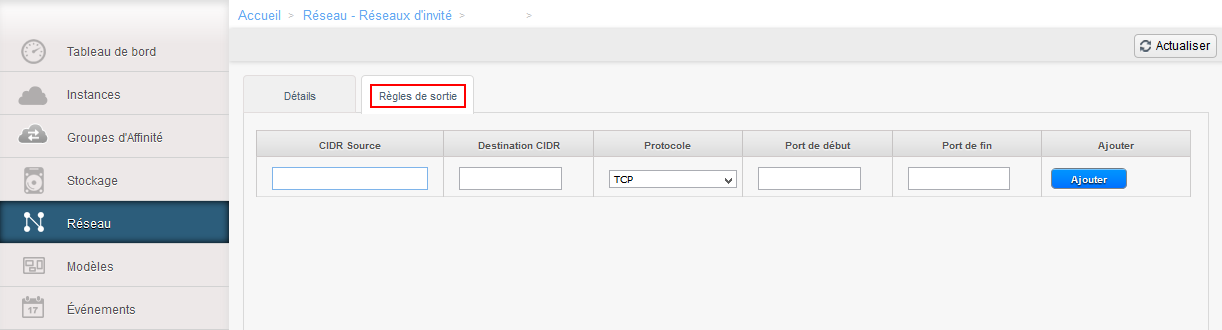

-Trafic sortant

Par défaut, en routage avancé, le trafic sortant est bloqué.

Pour créer une règle de sortie et ainsi autoriser le trafic à sortir de votre machine, allez dans me menu Réseau puis ouvrez votre réseau et allez sur l'onglet "Règles de sortie".

Le CIDR Source à renseigner est l'adresse ip privée de la VM (par défaut 10.1.1.x) + le masque de sous réseau soit :

10.1.1.x/32 pour une adresse

10.1.1.0/x pour un réseau

0.0.0.0/0 pour toutes les VMs

Dans le champ "Destination CIDR" on renseignera l'ip cible que la vm doit pouvoir joindre.

Nb : Si vous comptez ouvrir un port vers n'importe quelle ip ne pas renseigner ce champ.

Choisissez ensuite un protocole, un port de début et un port de fin puis cliquez sur le bouton "Ajouter".

Cas particulier :

À noter que si vous souhaitez autoriser les requêtes PING (ICMP/Echo) de l’extérieur vers vos VMs donc vers l'IP publique du routeur, vous devez ouvrir le flux réseau correspondant en sortie également.

Cet article vous a semblé utile ?

Activer l'actualisation automatique des commentaires