Différences entre versions de « Sécuriser mon hébergement mutualisé »

| (14 versions intermédiaires par 4 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

| − | <span data- | + | <span data-link_translate_fr_title="Sécuriser mon hébergement mutualisé" data-link_translate_fr_url="Sécuriser mon hébergement mutualisé></span>[[:fr:Sécuriser mon hébergement mutualisé]][[fr:Sécuriser mon hébergement mutualisé]] |

| + | <span data-link_translate_en_title="Securing my mutualized hosting" data-link_translate_en_url="Securing my mutualized hosting"></span>[[:en:Securing my mutualized hosting]][[en:Securing my mutualized hosting]] | ||

| + | <span data-link_translate_es_title="Asegurar mi alojamiento compartido" data-link_translate_es_url="Asegurar mi alojamiento compartido"></span>[[:es:Asegurar mi alojamiento compartido]][[es:Asegurar mi alojamiento compartido]] | ||

| + | |||

| + | |||

| + | {{#seo: | ||

| + | |title=Sécuriser mon hébergement mutualisé | ||

| + | |title_mode=append | ||

| + | |keywords=these,are,your,keywords | ||

| + | |description=Découvrez dans cet article comment sécuriser son hébergement mutualisé | ||

| + | |image=Uploaded_file.png | ||

| + | |image_alt=Wiki Logo | ||

| + | }} | ||

| + | |||

| + | |||

| + | |||

| + | |||

==Introduction== <!--T:1--> | ==Introduction== <!--T:1--> | ||

| − | Vous verrez dans cet article, les différentes possibilités pour sécuriser votre hébergement mutualisé. | + | Vous verrez dans cet article, les différentes possibilités pour sécuriser votre '''''hébergement mutualisé'''''. |

<br /> | <br /> | ||

| − | ==L' | + | ==L'envoi de mail== |

<br /> | <br /> | ||

| − | Afin que | + | Afin que l’envoi de mail ne soit autorisé que depuis votre hébergement mutualisé pour votre nom de domaine, nous vous invitons à mettre en place un champ SPF dans la zone DNS de votre nom de domaine : https://fr-wiki.ikoula.com/fr/Qu%27est_que_le_SPF_%3F <br /> |

Si un envoie de mail est tenté avec votre nom de domaine via un serveur non autorisé, celui ci sera directement mis dans les SPAMs ou bien bloqués selon la politique de sécurité du serveur de mail de destination. | Si un envoie de mail est tenté avec votre nom de domaine via un serveur non autorisé, celui ci sera directement mis dans les SPAMs ou bien bloqués selon la politique de sécurité du serveur de mail de destination. | ||

| + | Pour rappel, vous pouvez gérer la zone DNS de votre nom de domaine comme ceci: https://fr-wiki.ikoula.com/fr/Comment_administrer_ma_zone_DNS_depuis_mon_PLESK | ||

<br /> | <br /> | ||

==Mot de passe== | ==Mot de passe== | ||

<br /> | <br /> | ||

| − | Utiliser des mots de passes complexes que ce soit pour l’accès à vos boîtes mails, l’accès FTP, l’accès à votre compte Ikoula, l’accès à l’interface | + | Utiliser des mots de passes complexes que ce soit pour l’accès à vos boîtes mails, l’accès FTP, l’accès à votre compte Ikoula, l’accès à l’interface d’administration de vos CMS, l’accès à votre base de données. |

Vous pouvez utiliser ce site pour générer des mots de passes sécurisés : https://www.motdepasse.xyz/ | Vous pouvez utiliser ce site pour générer des mots de passes sécurisés : https://www.motdepasse.xyz/ | ||

| Ligne 22 : | Ligne 39 : | ||

==Maintenir à jour votre CMS== | ==Maintenir à jour votre CMS== | ||

<br /> | <br /> | ||

| − | Si vous utilisez un CMS, nous vous invitons à maintenir à jour celui-ci, en effet la plupart des piratages provient énormément des failles | + | Si vous utilisez un CMS, nous vous invitons à maintenir à jour celui-ci, en effet la plupart des piratages provient énormément des failles de CMS: |

| − | + | * Vous pouvez consulter ce site qui recense les différentes failles Wordpress: https://www.cvedetails.com/vulnerability-list/vendor_id-2337/product_id-4096/ | |

| + | * Joomla: https://www.cvedetails.com/vulnerability-list/vendor_id-3496/product_id-16499/Joomla-Joomla-.html | ||

| + | * Prestashop: https://www.cvedetails.com/vulnerability-list/vendor_id-8950/Prestashop.html <br /> | ||

| − | Voici des liens qui expliquent comment mettre à jour | + | Ces failles sont généralement corrigés dans les mises à jours proposés. <br /> |

| + | |||

| + | Voici des liens qui expliquent comment mettre à jour les différents CMS: <br /> | ||

* Pour Wordpress, vous pouvez le mettre à jour comme ceci : https://codex.wordpress.org/fr:Mettre_a_Jour_WordPress | * Pour Wordpress, vous pouvez le mettre à jour comme ceci : https://codex.wordpress.org/fr:Mettre_a_Jour_WordPress | ||

| Ligne 39 : | Ligne 60 : | ||

==Analyse des malwares== | ==Analyse des malwares== | ||

<br /> | <br /> | ||

| − | Vous avez la possibilité de faire un scan de votre site web afin d’y détecter des malwares présents : https://sitecheck.sucuri.net/ | + | Vous avez la possibilité de faire un scan de votre site web afin d’y détecter des malwares présents via des outils en ligne comme : https://sitecheck.sucuri.net/ |

| − | + | ||

| − | + | ==Envoie de mail depuis un script non autorisé== | |

<br /> | <br /> | ||

Si un mail a été envoyé depuis un script, vous avez la possibilité d’identifier le script en question dans le header du mail (https://fr-wiki.ikoula.com/fr/R%C3%A9cuperer_les_headers_de_mes_courriers) grâce au champ : '''X-PHP-Originating-Script: nomduscript.php''' , puis le renommer/supprimer en conséquence pour que celui ne s’exécute plus. | Si un mail a été envoyé depuis un script, vous avez la possibilité d’identifier le script en question dans le header du mail (https://fr-wiki.ikoula.com/fr/R%C3%A9cuperer_les_headers_de_mes_courriers) grâce au champ : '''X-PHP-Originating-Script: nomduscript.php''' , puis le renommer/supprimer en conséquence pour que celui ne s’exécute plus. | ||

| + | |||

| + | Exemple d'un mail qui a été envoyé depuis un script php: | ||

| + | |||

| + | <pre> | ||

| + | Return-Path: <sitename@server.example.com> | ||

| + | Received: from [x.x.x.x] by example.com | ||

| + | (MTA v5/:PGFiZWxsZW5AbWFuYWdlZHNoYXJlZDIuYXJyb3dxdWljay5uZXQ_) | ||

| + | with SMTP id <20130717204350103198600015> for <example@example.com>; | ||

| + | Wed, 17 Jul 2013 20:43:50 -0500 (CDT) | ||

| + | (envelope-from sitename@server.example.com, notifiable emailhost server.example.com) | ||

| + | Received: by server.example.com (Postfix, from userid 1040) | ||

| + | id 888C414E32F; Wed, 17 Jul 2013 20:27:09 -0500 (CDT) | ||

| + | To: example@example.com | ||

| + | Subject: Order Detail | ||

| + | X-PHP-Originating-Script: 1040:kka3f2.php | ||

| + | From: "First-Class Mail Service" <test@example.com> | ||

| + | Reply-To: "First-Class Mail Service" <test@example.com> | ||

| + | Mime-Version: 1.0 | ||

| + | Content-Type: multipart/alternative;boundary="----------137411082951E7446D85129" | ||

| + | Message-Id: <20130718012709.888C44414E32F@server.example.com> | ||

| + | Date: Wed, 17 Jul 2013 20:27:09 -0500 (CDT) | ||

| + | </pre> | ||

| + | |||

| + | Nous allons donc supprimer ou renommer le script *kka3f2.php* afin que celui ci ne s’exécute plus. | ||

<br /> | <br /> | ||

| − | + | ||

| + | ==Sécuriser son installation de Wordpress== | ||

<br /> | <br /> | ||

| − | Pour wordpress, vous avez la possibilité de sécuriser votre installation comme ceci : https://fr-wiki.ikoula.com/fr/Comment_s%C3%A9curiser_et_maintenir_son_installation_Wordpress | + | Pour wordpress, vous avez la possibilité de sécuriser votre installation comme ceci : https://fr-wiki.ikoula.com/fr/Comment_s%C3%A9curiser_et_maintenir_son_installation_Wordpress |

| − | + | ||

| − | + | ==Crypter les échanges entre client et serveur== | |

<br /> | <br /> | ||

Crypter les échanges entre client et serveur en mettant en place un certificat SSL, vous pouvez utiliser ‘Let’s Encrypt’ sur les hébergements disposant de Plesk 12.5 : https://fr-wiki.ikoula.com/fr/Comment_installer_un_certificat_Let%27s_encrypt_depuis_mon_acc%C3%A8s_Plesk_%3F | Crypter les échanges entre client et serveur en mettant en place un certificat SSL, vous pouvez utiliser ‘Let’s Encrypt’ sur les hébergements disposant de Plesk 12.5 : https://fr-wiki.ikoula.com/fr/Comment_installer_un_certificat_Let%27s_encrypt_depuis_mon_acc%C3%A8s_Plesk_%3F | ||

| − | + | Cela permet à des "sniffeurs" de ne pas pouvoir voir ce qui transite entre le navigateur (client) et le serveur et donc de ne pas récupérer des informations essentiels comme des mots de passes, données importantes. | |

| − | + | ||

| + | Nous proposons également des certificats SSL à cette adresse: https://www.ikoula.com/fr/certificats-ssl | ||

| + | |||

| + | ==Version de PHP== | ||

<br /> | <br /> | ||

Utiliser les dernières versions de PHP afin de palier aux différentes de failles de sécuritées, vous pouvez changer la version de PHP de votre hébergement comme ceci : https://fr-wiki.ikoula.com/fr/Comment_changer_la_version_de_PHP_pour_mon_h%C3%A9bergement | Utiliser les dernières versions de PHP afin de palier aux différentes de failles de sécuritées, vous pouvez changer la version de PHP de votre hébergement comme ceci : https://fr-wiki.ikoula.com/fr/Comment_changer_la_version_de_PHP_pour_mon_h%C3%A9bergement | ||

<br /> | <br /> | ||

| − | Vous pouvez également consulter cet article pour apprendre à lutter contre les failles PHP: https://www.lije-creative.com/script-php-faille/ | + | Vous pouvez également consulter cet article pour apprendre à lutter contre les failles PHP: https://www.lije-creative.com/script-php-faille/ |

| − | + | ||

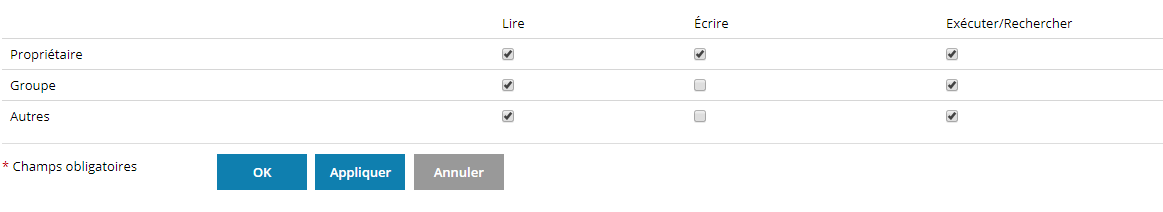

| + | ==Les permissions== | ||

Il est fortement déconseillé d'utiliser les droits complets pour vos fichiers sur votre hébergement (777), par défaut nous vous conseillons d'utiliser des droits en '755' ou '705' comme ceci (755) : | Il est fortement déconseillé d'utiliser les droits complets pour vos fichiers sur votre hébergement (777), par défaut nous vous conseillons d'utiliser des droits en '755' ou '705' comme ceci (755) : | ||

<br /> | <br /> | ||

[[Fichier:755droitscorrect.PNG]] | [[Fichier:755droitscorrect.PNG]] | ||

| − | [[Catégorie: Hébergement mutualisé]] | + | [[Catégorie: Hébergement mutualisé]] [[Category:Hébergement Web]] |

Version actuelle datée du 30 septembre 2022 à 13:47

fr:Sécuriser mon hébergement mutualisé en:Securing my mutualized hosting es:Asegurar mi alojamiento compartido

Introduction

Vous verrez dans cet article, les différentes possibilités pour sécuriser votre hébergement mutualisé.

L'envoi de mail

Afin que l’envoi de mail ne soit autorisé que depuis votre hébergement mutualisé pour votre nom de domaine, nous vous invitons à mettre en place un champ SPF dans la zone DNS de votre nom de domaine : https://fr-wiki.ikoula.com/fr/Qu%27est_que_le_SPF_%3F

Si un envoie de mail est tenté avec votre nom de domaine via un serveur non autorisé, celui ci sera directement mis dans les SPAMs ou bien bloqués selon la politique de sécurité du serveur de mail de destination.

Pour rappel, vous pouvez gérer la zone DNS de votre nom de domaine comme ceci: https://fr-wiki.ikoula.com/fr/Comment_administrer_ma_zone_DNS_depuis_mon_PLESK

Mot de passe

Utiliser des mots de passes complexes que ce soit pour l’accès à vos boîtes mails, l’accès FTP, l’accès à votre compte Ikoula, l’accès à l’interface d’administration de vos CMS, l’accès à votre base de données.

Vous pouvez utiliser ce site pour générer des mots de passes sécurisés : https://www.motdepasse.xyz/

- Pour modifier vos mots de passes FTP, vous pouvez le faire via la gestion des accès FTP de votre interface Plesk: https://fr-wiki.ikoula.com/fr/Acc%C3%A9der_%C3%A0_la_gestion_de_mes_comptes_FTP

- Pour modifier vos mots de passes des boîtes mails, vous pouvez le faire via la gestion de vos boîtes mails sur votre interface Plesk: https://fr-wiki.ikoula.com/fr/Acc%C3%A9der_%C3%A0_la_gestion_de_mes_bo%C3%AEtes_mails

- Pour modifier le mot de passe à votre compte Ikoula, vous pouvez le faire comme ceci: https://fr-wiki.ikoula.com/fr/Comment_changer_son_mot_de_passe

- Pour modifier le mot de passe de votre utilisateur de base de données, vous pouvez le faire via votre interface Plesk.

Maintenir à jour votre CMS

Si vous utilisez un CMS, nous vous invitons à maintenir à jour celui-ci, en effet la plupart des piratages provient énormément des failles de CMS:

- Vous pouvez consulter ce site qui recense les différentes failles Wordpress: https://www.cvedetails.com/vulnerability-list/vendor_id-2337/product_id-4096/

- Joomla: https://www.cvedetails.com/vulnerability-list/vendor_id-3496/product_id-16499/Joomla-Joomla-.html

- Prestashop: https://www.cvedetails.com/vulnerability-list/vendor_id-8950/Prestashop.html

Ces failles sont généralement corrigés dans les mises à jours proposés.

Voici des liens qui expliquent comment mettre à jour les différents CMS:

- Pour Wordpress, vous pouvez le mettre à jour comme ceci : https://codex.wordpress.org/fr:Mettre_a_Jour_WordPress

- Pour Joomla : https://docs.joomla.org/J3.x:Updating_from_an_existing_version/fr

- Pour Prestashop : https://addons.prestashop.com/fr/migration-donnees-sauvegarde/5496-.html?pab=1&

Plugins/thèmes

Utiliser des plugins/thèmes de confiance, pour cela nous vous invitons à utiliser des sites officiels pour obtenir vos plugins/thèmes, par exemple pour Wordpress, il faut également les maintenir à jour : https://fr.wordpress.org/themes/ , https://fr.wordpress.org/plugins/

Nous vous invitons également à vérifier les notes/avis des plugins afin de voir si d'autres utilisateurs ont rencontré des problèmes avec ceux ci.

Analyse des malwares

Vous avez la possibilité de faire un scan de votre site web afin d’y détecter des malwares présents via des outils en ligne comme : https://sitecheck.sucuri.net/

Envoie de mail depuis un script non autorisé

Si un mail a été envoyé depuis un script, vous avez la possibilité d’identifier le script en question dans le header du mail (https://fr-wiki.ikoula.com/fr/R%C3%A9cuperer_les_headers_de_mes_courriers) grâce au champ : X-PHP-Originating-Script: nomduscript.php , puis le renommer/supprimer en conséquence pour que celui ne s’exécute plus.

Exemple d'un mail qui a été envoyé depuis un script php:

Return-Path: <sitename@server.example.com> Received: from [x.x.x.x] by example.com (MTA v5/:PGFiZWxsZW5AbWFuYWdlZHNoYXJlZDIuYXJyb3dxdWljay5uZXQ_) with SMTP id <20130717204350103198600015> for <example@example.com>; Wed, 17 Jul 2013 20:43:50 -0500 (CDT) (envelope-from sitename@server.example.com, notifiable emailhost server.example.com) Received: by server.example.com (Postfix, from userid 1040) id 888C414E32F; Wed, 17 Jul 2013 20:27:09 -0500 (CDT) To: example@example.com Subject: Order Detail X-PHP-Originating-Script: 1040:kka3f2.php From: "First-Class Mail Service" <test@example.com> Reply-To: "First-Class Mail Service" <test@example.com> Mime-Version: 1.0 Content-Type: multipart/alternative;boundary="----------137411082951E7446D85129" Message-Id: <20130718012709.888C44414E32F@server.example.com> Date: Wed, 17 Jul 2013 20:27:09 -0500 (CDT)

Nous allons donc supprimer ou renommer le script *kka3f2.php* afin que celui ci ne s’exécute plus.

Sécuriser son installation de Wordpress

Pour wordpress, vous avez la possibilité de sécuriser votre installation comme ceci : https://fr-wiki.ikoula.com/fr/Comment_s%C3%A9curiser_et_maintenir_son_installation_Wordpress

Crypter les échanges entre client et serveur

Crypter les échanges entre client et serveur en mettant en place un certificat SSL, vous pouvez utiliser ‘Let’s Encrypt’ sur les hébergements disposant de Plesk 12.5 : https://fr-wiki.ikoula.com/fr/Comment_installer_un_certificat_Let%27s_encrypt_depuis_mon_acc%C3%A8s_Plesk_%3F

Cela permet à des "sniffeurs" de ne pas pouvoir voir ce qui transite entre le navigateur (client) et le serveur et donc de ne pas récupérer des informations essentiels comme des mots de passes, données importantes.

Nous proposons également des certificats SSL à cette adresse: https://www.ikoula.com/fr/certificats-ssl

Version de PHP

Utiliser les dernières versions de PHP afin de palier aux différentes de failles de sécuritées, vous pouvez changer la version de PHP de votre hébergement comme ceci : https://fr-wiki.ikoula.com/fr/Comment_changer_la_version_de_PHP_pour_mon_h%C3%A9bergement

Vous pouvez également consulter cet article pour apprendre à lutter contre les failles PHP: https://www.lije-creative.com/script-php-faille/

Les permissions

Il est fortement déconseillé d'utiliser les droits complets pour vos fichiers sur votre hébergement (777), par défaut nous vous conseillons d'utiliser des droits en '755' ou '705' comme ceci (755) :